Apenas um post comemorativo. Viva! ;)

S.S.

Thursday, June 28, 2018

Tuesday, January 31, 2017

Powershell Forensics Framework

Uma ótima dica para quem busca alternativas (e elas são sempre boas, por mais bem equipado que você esteja) para investigações em sistemas de arquivo NTFS (em breve ext4 tb):

https://github.com/Invoke-IR/PowerForensics/

"PowerForensics is a PowerShell digital forensics framework. It currently supports NTFS and is in the process of adding support for the ext4 file system."

Boot Sector:

Get-ForensicMasterBootRecord - gets the MasterBootRecord from the first sector of the hard drive Get-ForensicGuidPartitionTable - gets the GuidPartitionTable from the first sector of the hard drive Get-ForensicBootSector - gets the appropriate boot sector (MBR or GPT) from the specified drive Get-ForensicPartitionTable - gets the partition table for the specified drive

New Technology File System (NTFS):

Get-ForensicAttrDef - gets definitions of MFT Attributes (parses $AttrDef) Get-ForensicBitmap - determines if a cluster is marked as in use (parses $Bitmap) Get-ForensicFileRecord - gets Master File Table entries (parses $MFT) Get-ForensicFileRecordIndex - gets a file's MFT record index number Get-ForensicUsnJrnl - getss Usn Journal Entries (parses $UsnJrnl:$J) Get-ForensicUsnJrnlInformation - getss UsnJrnl Metadata (parses $UsnJrnl:$Max) Get-ForensicVolumeBootRecord - gets the VolumeBootRecord from the first sector of the volume (parses $Boot) Get-ForensicVolumeInformation - gets the $Volume file's $VOLUME_INFORMATION attribute Get-ForensicVolumeName - gets the $Volume file's $VOLUME_NAME attribute Get-ForensicFileSlack - gets the specified volume's slack space Get-ForensicMftSlack - gets the Master File Table (MFT) slack space for the specified volume Get-ForensicUnallocatedSpace - gets the unallocated space on the specified partition/volume (parses $Bitmap)

Windows Artifacts:

Get-AlternateDataStream - gets the NTFS Alternate Data Streams on the specified volume Get-ForensicEventLog - gets the events in an event log or in all event logs Get-ForensicExplorerTypedPath - gets the file paths that have been typed into the Windows Explorer application Get-ForensicNetworkList - gets a list of networks that the system has previously been connected to Get-ForensicOfficeFileMru - gets a files that have been recently opened in Microsoft Office Get-ForensicOfficeOutlookCatalog - gets a Outlook pst file paths Get-ForensicOfficePlaceMru - gets a directories that have recently been opened in Microsoft Office Get-ForensicOfficeTrustRecord - gets files that have been explicitly trusted within MicrosoftOffice Get-ForensicPrefetch - gets Windows Prefetch artifacts by parsing the file's binary structure Get-ForensicRunKey - gets the persistence mechanism stored in registry run keys Get-ForensicRunMostRecentlyUsed - gets the commands that were issued by the user to the run dialog Get-ForensicScheduledJob - gets Scheduled Jobs (at jobs) by parsing the file's binary structures Get-ForensicShellLink - gets ShellLink (.lnk) artifacts by parsing the file's binary structure Get-ForensicSid - gets the machine Security Identifier from the SAM hive Get-ForensicTimezone - gets the system's timezone based on the registry setting Get-ForensicTypedUrl - gets the Universal Resource Locators (URL) that have been typed into Internet Explorer Get-ForensicUserAssist - gets the UserAssist entries from the specified volume Get-ForensicWindowsSearchHistory - gets the terms that have been searched for using the Windows Search feature

Application Compatibility:

CacheGet-ForensicAmcache - gets previously run commands from the Amcache.hve registry hive Get-ForensicRecentFileCache - gets previously run commands from the RecentFileCache.bcf file Get-ForensicShimcache - gets previously run commands from the AppCompatCache (AppCompatibility on XP) registry key

Windows Registry:

Get-ForensicRegistryKey - gets the keys of the specified registry hive Get-ForensicRegistryValue - gets the values of the specified registry key

Forensic Timeline:

ConvertTo-ForensicTimeline - converts an object to a ForensicTimeline object Get-ForensicTimeline - creates a forensic timeline

Extended File System 4 (ext4):

Get-ForensicSuperblock - returns the ext4 SuperBlock object Get-ForensicBlockGroupDescriptor - returns the Block Group Descriptor Table entries Get-ForensicInode - returns the Inode Table entries

Utilities:

ConvertFrom-BinaryData - implements PowerForensics' BinShred API to parse binary data into an object Copy-ForensicFile - creates a copy of a file from its raw bytes on disk Get-ForensicChildItem - returns a directory's contents by parsing the MFT structures Get-ForensicContent - gets the content of a file from its raw bytes on disk Invoke-ForensicDD - provides a bit for bit copy of a specified device

https://github.com/Invoke-IR/PowerForensics/

"PowerForensics is a PowerShell digital forensics framework. It currently supports NTFS and is in the process of adding support for the ext4 file system."

Boot Sector:

Get-ForensicMasterBootRecord - gets the MasterBootRecord from the first sector of the hard drive Get-ForensicGuidPartitionTable - gets the GuidPartitionTable from the first sector of the hard drive Get-ForensicBootSector - gets the appropriate boot sector (MBR or GPT) from the specified drive Get-ForensicPartitionTable - gets the partition table for the specified drive

New Technology File System (NTFS):

Get-ForensicAttrDef - gets definitions of MFT Attributes (parses $AttrDef) Get-ForensicBitmap - determines if a cluster is marked as in use (parses $Bitmap) Get-ForensicFileRecord - gets Master File Table entries (parses $MFT) Get-ForensicFileRecordIndex - gets a file's MFT record index number Get-ForensicUsnJrnl - getss Usn Journal Entries (parses $UsnJrnl:$J) Get-ForensicUsnJrnlInformation - getss UsnJrnl Metadata (parses $UsnJrnl:$Max) Get-ForensicVolumeBootRecord - gets the VolumeBootRecord from the first sector of the volume (parses $Boot) Get-ForensicVolumeInformation - gets the $Volume file's $VOLUME_INFORMATION attribute Get-ForensicVolumeName - gets the $Volume file's $VOLUME_NAME attribute Get-ForensicFileSlack - gets the specified volume's slack space Get-ForensicMftSlack - gets the Master File Table (MFT) slack space for the specified volume Get-ForensicUnallocatedSpace - gets the unallocated space on the specified partition/volume (parses $Bitmap)

Windows Artifacts:

Get-AlternateDataStream - gets the NTFS Alternate Data Streams on the specified volume Get-ForensicEventLog - gets the events in an event log or in all event logs Get-ForensicExplorerTypedPath - gets the file paths that have been typed into the Windows Explorer application Get-ForensicNetworkList - gets a list of networks that the system has previously been connected to Get-ForensicOfficeFileMru - gets a files that have been recently opened in Microsoft Office Get-ForensicOfficeOutlookCatalog - gets a Outlook pst file paths Get-ForensicOfficePlaceMru - gets a directories that have recently been opened in Microsoft Office Get-ForensicOfficeTrustRecord - gets files that have been explicitly trusted within MicrosoftOffice Get-ForensicPrefetch - gets Windows Prefetch artifacts by parsing the file's binary structure Get-ForensicRunKey - gets the persistence mechanism stored in registry run keys Get-ForensicRunMostRecentlyUsed - gets the commands that were issued by the user to the run dialog Get-ForensicScheduledJob - gets Scheduled Jobs (at jobs) by parsing the file's binary structures Get-ForensicShellLink - gets ShellLink (.lnk) artifacts by parsing the file's binary structure Get-ForensicSid - gets the machine Security Identifier from the SAM hive Get-ForensicTimezone - gets the system's timezone based on the registry setting Get-ForensicTypedUrl - gets the Universal Resource Locators (URL) that have been typed into Internet Explorer Get-ForensicUserAssist - gets the UserAssist entries from the specified volume Get-ForensicWindowsSearchHistory - gets the terms that have been searched for using the Windows Search feature

Application Compatibility:

CacheGet-ForensicAmcache - gets previously run commands from the Amcache.hve registry hive Get-ForensicRecentFileCache - gets previously run commands from the RecentFileCache.bcf file Get-ForensicShimcache - gets previously run commands from the AppCompatCache (AppCompatibility on XP) registry key

Windows Registry:

Get-ForensicRegistryKey - gets the keys of the specified registry hive Get-ForensicRegistryValue - gets the values of the specified registry key

Forensic Timeline:

ConvertTo-ForensicTimeline - converts an object to a ForensicTimeline object Get-ForensicTimeline - creates a forensic timeline

Extended File System 4 (ext4):

Get-ForensicSuperblock - returns the ext4 SuperBlock object Get-ForensicBlockGroupDescriptor - returns the Block Group Descriptor Table entries Get-ForensicInode - returns the Inode Table entries

Utilities:

ConvertFrom-BinaryData - implements PowerForensics' BinShred API to parse binary data into an object Copy-ForensicFile - creates a copy of a file from its raw bytes on disk Get-ForensicChildItem - returns a directory's contents by parsing the MFT structures Get-ForensicContent - gets the content of a file from its raw bytes on disk Invoke-ForensicDD - provides a bit for bit copy of a specified device

Labels:

ferramentas,

forensics,

powershell,

tools

Thursday, June 16, 2016

Quem invadiu os servidores do Partido Democrata Americano?

"Cozy Bear", "Fancy Bear" (Rússia) ou outras criaturas invadiram servidores do DNC (Comitê do Partido Democrata Americano)?

Governo Russo? Lone Hacker? Informação, Contra-informação.. "Attribution is hard!"

Várias teorias estão surgindo.. é bom lembrar que é possível que muita gente tenha invadido ao mesmo tempo. Isto não é tão incomum..

Dia 14/06:

Crowstrike: https://www.crowdstrike.com/blog/bears-midst-intrusion-democratic-national-committee/

NPR: http://www.npr.org/2016/06/14/482029912/russian-hackers-penetrate-democratic-national-committee-steal-trump-research

Dia 15/06:

Guccifer: https://guccifer2.wordpress.com/2016/06/15/dnc/

Em breve, os arquivos estarão disponíveis no Wikileaks.

Governo Russo? Lone Hacker? Informação, Contra-informação.. "Attribution is hard!"

Várias teorias estão surgindo.. é bom lembrar que é possível que muita gente tenha invadido ao mesmo tempo. Isto não é tão incomum..

Dia 14/06:

Crowstrike: https://www.crowdstrike.com/blog/bears-midst-intrusion-democratic-national-committee/

NPR: http://www.npr.org/2016/06/14/482029912/russian-hackers-penetrate-democratic-national-committee-steal-trump-research

Dia 15/06:

Guccifer: https://guccifer2.wordpress.com/2016/06/15/dnc/

Em breve, os arquivos estarão disponíveis no Wikileaks.

Thursday, February 25, 2016

Trojans Governamentais para vigilância e investigações online: NIT e CIPAV (FBI) e Bundestrojaner (Alemanha), entre outros

Muito tempo sem update.. Aqui vai uma novidade sobre este assunto:

http://news.softpedia.com/news/german-police-create-a-new-version-of-bundestrojaner-federal-trojan-500832.shtml

"The German government has approved that a new version of the infamous Bundestrojaner (Federal Trojan) malware be used against real-life targets, after authorities have been working on an updated version for the past months."

[ Update 21/11/2014 ]

Hoje a Anestia Internacional a Eletronic Free Frontier juntamente com outras entidades ligadas à segurança e privacidade na Internet lançaram uma ferramenta de "deteção de spywares conhecidos de vigilância governamental" chamado Detekt - você pode baixar a ferramenta e o código fonte no links abaixo:

Sobre a Ferramenta: https://www.resistsurveillance.org/

Download do Executável e Código Fonte: https://github.com/botherder/detekt/releases/tag/v1.4

[ Update 19/05/2014 ]

No dia 12/05/2014, uma solicitação do FBI (código RFQ1307B) mostra o interesse da Agência americana em obter samples de malware de todo o mundo:

Detalhes relevantes:

"2.3.1 Malware Feed

The FBI seeks to obtain the malware via a feed. The feed shall:

• Currently exist (or system currently exists that can produce the feed)

• Contain a rollup of sharable new malware (both unique and variants)

• Include a malicious URL report (Reference Section 2.3.2)

• Be organized by SHA1 signatures

• Be updated once every 24 hours

• Be a snapshot of the prior 24 hours

• Be, on average, 30GB - 40GB per day

• Be able to retrieve feed in an automated way through machine-to-machine communication

• Initiations of accessing feed shall be pulled by FBI not pushed to FBI

2.3.2 Malicious URL Report

The FBI seeks a malicious URL report as a component of the malware feed. The URL report shall contain a list of URLs that do not directly link to executable files, but instead lead to exploits that cause malware to be downloaded (e.g., links to drive-by downloads).

2.3.3 Malware Files

Each of the new malware files in the feed shall contain metadata, to include:

• SHA1 signature

• MD5 signature

• Time

The file types required include:

• Executable file types from Unix/Linux, Windows and Macintosh

• Archives files

• Image files

• Microsoft Office documents

• Audio and Video files

• RTF files

• PDF files

• PHP files

• JavaScript files

• HTML files"

[ Update: 08/12/2013 ]

O Washington Post publicou hoje um artigo entitulado "FBI’s search for ‘Mo,’ suspect in bomb threats, highlights use of malware for surveillance"em que divulga um search warrant ("pedido de busca e apreensão") que detalha como a agência solicita e recebe autorização judicial para o uso de código malicioso em investigações de crimes (neste caso ameaças envolvendo bombas).

O termo "CIPAV" - presente nos demais updates deste post - não é utilizado, e é introduzido um acrônimo: NIT - "Network Investigative Technique", que tem funcionalidade muito parecida com o descrito neste post.

[ Update: 09/02/2013 ]

"Going Bright: Wiretapping without Weakening Communications Infrastructure"

http://www.crypto.com/papers/GoingBright.pdf

"Mobile IP-based communications and changes in technologies have been a subject of concern for law enforcement, which seeks to extend current wiretap design requirements for digital voice networks.

Such an extension would create considerable security risks as well as seriously harm innovation. Exploitation of naturally occurring bugs in the platforms being used by targets may be a better alternative."

Steven M. Bellovin | Columbia University

Matt Blaze and Sandy Clark | University of Pennsylvania

Susan Landau | Privacy Ink

[ Update: 10/09/2012 ]

O Governo alemão está abertamente contratando programadores especializados em trojans, para não depender de empresas externas para desenvolver suas ferramentas de monitoração utilizadas em investigações feitas pelo governo (BundesTrojaner).

Alguns pré-requisitos para os candidados ao cargo:

"Going Bright: Wiretapping without Weakening Communications Infrastructure"

http://www.crypto.com/papers/GoingBright.pdf

"Mobile IP-based communications and changes in technologies have been a subject of concern for law enforcement, which seeks to extend current wiretap design requirements for digital voice networks.

Such an extension would create considerable security risks as well as seriously harm innovation. Exploitation of naturally occurring bugs in the platforms being used by targets may be a better alternative."

Steven M. Bellovin | Columbia University

Matt Blaze and Sandy Clark | University of Pennsylvania

Susan Landau | Privacy Ink

[ Update: 10/09/2012 ]

O Governo alemão está abertamente contratando programadores especializados em trojans, para não depender de empresas externas para desenvolver suas ferramentas de monitoração utilizadas em investigações feitas pelo governo (BundesTrojaner).

Alguns pré-requisitos para os candidados ao cargo:

- Excelente conhecimento de C++

- Muito bom conhecimento de padrões de software de modelagem de tecnologias de rede,

- topologias e protocolos (especialmente sobre os protocolos da Internet utilizados)

- Capacidade de auxílio no desenvolvimento e manutenção de software para a criação de técnicos e táticos requisitos para o acesso remoto da polícia secreta

- Identificação de vulnerabilidades em aplicações e sistemas operacionais,

- Observação das evoluções técnicas e legais no campo da tecnologias de informação e comunicação

- Muito bom conhecimento de programação de baixo nível e mecanismos de segurança do Windows

- Idealmente ter conhecimento dos mecanismos de segurança de outros sistemas operacionais, bem como na programação de baixo nível em outros sistemas operacionais, bem como no desenvolvimento de drivers

PS: Neste meio tempo foi publicado neste blog um artigo chamado "CiberGuerra e CiberEspionagem: O uso de ferramentas de invasão por Nações e Governos" - relevante ao assunto tratado neste artigo.

[ Update: 02/02/2012 ]

Uma autorização judicial de instalação do CIPAV foi provavelmente utilizada no caso da investigação que culminou com a prisão dos responsáveis pelo MegaUpload.

"While it's still not clear how federal investigators gained access to the conversations of founder Kim DotCom and other top managers, there are hints that the FBI managed to place government-issued spyware on the defendants' computers"

Mais informações na CNET:

http://news.cnet.com/8301-31001_3-57368523-261/feds-we-obtained-megaupload-conversations-with-search-warrant/

Informações do caso no site do FBI:

http://www.fbi.gov/news/pressrel/press-releases/justice-department-charges-leaders-of-megaupload-with-widespread-online-copyright-infringement

[ Update: 26/10/2011 ]

A Kaspersky achou outra variante do BundesTrojaner, que também já foi analisada pelo CCC . Um resumo pode ser visto no site H-Online (inglês). Ou a análise original/integral traduzida do alemão para o português (Google Translate).

[ Update: 17/10/2011 ]

Uma interessante análise do footprint de memória do "BundesTrojaner" utilizando a ferramenta de forense de memória volatility foi publicada recentemente - confira!

[ Update: 08/10/2011 ]

Devido às dificuldades de interceptação telemática de certos atores no cenário cibernético - devido ao crescente uso de criptografia, proxies, vpn, etc - o uso de softwares para monitoração de suspeitos (autorizadas pela justiça ou não) é uma realidade crescente em todo o mundo. Alguns dos países em que isto já acontece são: EUA (veja o post original sobre o CIPAV abaixo), França, Egito, e agora a Alemanha (leia logo abaixo)

O grupo Chaos Computer Club (CCC) publicou hoje uma análise do "Bundestrojaner Light" (R2D2) - que numa tradução livre seria "Light Federal Trojan" - utilizado pelo governo alemão.

Abaixo são listados os nomes dos arquivos analisados (uma biblioteca e um driver de kernel windows), seus hashes md5 e taxas de detecção por antivírus (virustotal):

mfc42ul.dll (md5: 930712416770a8d5e6951f3e38548691 vt: 6/43)

winsys32.sys (md5: d6791f5aa6239d143a22b2a15f627e72 vt: 5/43)

Para mais informações, veja a página da CCC:

- Chaos Computer Club analyzes government malware

- Tradução automática do paper em PDF do alemão para o inglês, aqui

- FAQ feito pela NakedSecurity: German 'Government' R2D2 Trojan FAQ

- Artigo da ESET: German Policeware: Use the Farce…er, Force…Luke

- Paper "Please Police Me": Carnivore, Magic Lantern, etc..

- Apresentação da Digitask sobre "Remote Forensic Software"

Mais informações sobre o assunto:

- Artigo da F-Secure: http://www.f-secure.com/weblog/archives/00002249.html

- Análise do VirScan: http://r.virscan.org/a2ed65a6a41e3a5e773b1bbcff14aef2

[ Update: 30/04/2011 ]

Depois de mais de dois anos sem novidades sobre o assunto, a EFF (Eletronic Frontier Foundation) publicou ontem um "dossiê" sobre o CIPAV chamado "New FBI Documents Provide Details on Government’s Surveillance Spyware".

O FBI tem utilizado a tecnologia para investigações criminais dentro dos Estados Unidos e também para investigações de suspeitos estrangeiros de acordo com os termos da FISA (Foreign Intelligence Surveillance Act).

Aos interessados em mais detalhes sobre o assunto, a EFF separou uma página de download para os 15 PDFs contendo informações sobre o CIPAV: https://www.eff.org/foia/foia-endpoint-surveillance-tools-cipav

[ Post Original: 17/04/2009 ]

Depois da divulgação de que a China que se utiliza de técnicas hacker para espionar seus adversários, a Wired acaba de publicar um artigo interessante sobre documentos que foram recentemente "desclassificados" pelo governo americano.

Agora é público o conhecimento de que o FBI utiliza em suas investigações online - há pelo menos 7 anos - um spyware desenvolvido internamente por eles chamado CIPAV - Computer and Internet Protocol Address Verifier, que faz um pouco mais do que o nome indica - ele busca as seguintes informações da máquina alvo:

• Endereço IP

• Endereços MAC (placas de rede)

• A lista de portas TCP e UDP e conexões estabelecidas (netstat)

• Lista de programas em execução

• Sistema Operacional, Versão e Número de Série e empresa que consta no Registro.

• Versão do Navegador Padrão

• Usuários (incluindo o logado) do sistema operacional

• URL visitadas

Segundo análise do CIPAV feita em 2007 por Kevin Poulsen, todas as informações coletadas são enviadas pela Internet para computadores do FBI na Virginia, possivelmente para o laboratório do FBI em na cidade de Quantico.

O modus operandi mais comum de instalação do CIPAV é fazer o alvo acessar uma página especialmente criada para explorar vulnerabilidades comuns em de navegadores.

As informações confirmadas nesta semana fazem parte do material liberado ao público devido ao "Freedom of Information Act" e indicam uma boa maturidade do governo americano ao tratar de assuntos sensíveis como a autorização legal para utilização deste tipo de tecnologia e o equilíbrio entre o sigilo destas ações e a garantia da privacidade dos usuários.

O pdf original do documento "desclasificado" descrevendo alguns casos em que o CIPAV foi utilizado foi disponibilizado.

A necessidade do uso - e controle da autorização judicial (pdf - exemplo) - deste tipo de tecnologia é claro - muitas vezes as ações de hackers e criminosos envolvem técnicas como "proxy chaining" e redes de anonimato como a Tor - que são muito difíceis de monitorar através da Internet, e exigiriam autorizações judiciais de quebra de sigilo para múltiplos provedores em diferentes países - o que na maioria das vezes é impraticável.

Entre as ações tipicamente hackers utilizadas pelo FBI, está também a exploração (cracking) de redes Wireless para obtenção de evidências.

A utilização de ferramentas como o CIPAV e outras técnicas de "contra-ataque" sempre foi (e continuará sendo) fundamental para solução de casos de investigação como ameaças a bomba, terrorismo, sabotagem, extorsão e ataques de hackers.http://translate.google.com/translate?hl=en&sl=de&u=http://www.ccc.de/system/uploads/76/original/staatstrojaner-report23.pdf

Depois da divulgação de que a China que se utiliza de técnicas hacker para espionar seus adversários, a Wired acaba de publicar um artigo interessante sobre documentos que foram recentemente "desclassificados" pelo governo americano.

Agora é público o conhecimento de que o FBI utiliza em suas investigações online - há pelo menos 7 anos - um spyware desenvolvido internamente por eles chamado CIPAV - Computer and Internet Protocol Address Verifier, que faz um pouco mais do que o nome indica - ele busca as seguintes informações da máquina alvo:

• Endereço IP

• Endereços MAC (placas de rede)

• A lista de portas TCP e UDP e conexões estabelecidas (netstat)

• Lista de programas em execução

• Sistema Operacional, Versão e Número de Série e empresa que consta no Registro.

• Versão do Navegador Padrão

• Usuários (incluindo o logado) do sistema operacional

• URL visitadas

Segundo análise do CIPAV feita em 2007 por Kevin Poulsen, todas as informações coletadas são enviadas pela Internet para computadores do FBI na Virginia, possivelmente para o laboratório do FBI em na cidade de Quantico.

O modus operandi mais comum de instalação do CIPAV é fazer o alvo acessar uma página especialmente criada para explorar vulnerabilidades comuns em de navegadores.

As informações confirmadas nesta semana fazem parte do material liberado ao público devido ao "Freedom of Information Act" e indicam uma boa maturidade do governo americano ao tratar de assuntos sensíveis como a autorização legal para utilização deste tipo de tecnologia e o equilíbrio entre o sigilo destas ações e a garantia da privacidade dos usuários.

O pdf original do documento "desclasificado" descrevendo alguns casos em que o CIPAV foi utilizado foi disponibilizado.

A necessidade do uso - e controle da autorização judicial (pdf - exemplo) - deste tipo de tecnologia é claro - muitas vezes as ações de hackers e criminosos envolvem técnicas como "proxy chaining" e redes de anonimato como a Tor - que são muito difíceis de monitorar através da Internet, e exigiriam autorizações judiciais de quebra de sigilo para múltiplos provedores em diferentes países - o que na maioria das vezes é impraticável.

Entre as ações tipicamente hackers utilizadas pelo FBI, está também a exploração (cracking) de redes Wireless para obtenção de evidências.

A utilização de ferramentas como o CIPAV e outras técnicas de "contra-ataque" sempre foi (e continuará sendo) fundamental para solução de casos de investigação como ameaças a bomba, terrorismo, sabotagem, extorsão e ataques de hackers.http://translate.google.com/translate?hl=en&sl=de&u=http://www.ccc.de/system/uploads/76/original/staatstrojaner-report23.pdf

Sunday, January 3, 2016

Os maiores ataques de negação de serviço (DDoS) da História - 600Gps, 500Gbps, 400Gbps e 300Gbps

Update 17/10/2020:

Ataque da China ao Google de 2.54Tbps (em 2017).

Ataque: 600Gbps (a se confirmar):

[ Update - 03/01/2016 ]

Hacktivistas do grupo "New World Hacking" atacaram o site de Donald Trump e o da BBC, utilizando a estrutura da AWS (cloud da Amazon) e alegam ter efetuado ataques de Negação de Serviço superiores a 600Gps:

[ Update - 20/11/2014 ]

Ataque: 500Gbps (a se confirmar):

O governo Chinês é o principal suspeito dos maiores ataques de negação de serviço já registrados na história, com a impressionante marca de 500Gpbs. Sites independentes de notícias de Hong Kong estão sendo alvo de ataques continuados durante os últimos meses, em paralelo aos protestos "Hong Kong Occupy Central" que ocorrem nas ruas da cidade-estado.

Os ataques estão alcançando esta força através da utilização de ataques de reflexão (DRDoS) em milhares de servidores de DNS. Para se ter uma idéia, o número de requisições forjadas de DNS que estão sendo feitas por segundo durante estes ataques chega a 250 milhões - o mesmo valor das requisições válidas feitas por segundo na Internet do mundo todo.

Mais informações:

Ataque: 400Gbps (confirmado):

[ Update - 13/02/2014 ]

Há alguns anos, tive a oportunidade de ser um dos revisores das primeiras versões de um material muito interessante sobre o assunto, chamado "Recomendações para Evitar o Abuso de Servidores DNS Recursivos Abertos" - criado e mantido pelo CERT.BR (Cristine Hoepers, Klaus Steding-Jessen, Nelson Murilo, Rafael R. Obelheiro): http://www.cert.br/docs/whitepapers/dns-recursivo-aberto/

Uma lista de openresolvers de DNS pode ser encontrada em: http://openresolverproject.org/

Hoje em dia ferramentas automatizadas como o "DNS Flooder" possibilitam que ataques deste tipo sejam efetuados com muita facilidade: http://www.prolexic.com/knowledge-center-ddos-threat-advisory-dns-flooder.html

Existem outros protocolos UDP que também são (ou podem) ser utilizados para perpetrar ataques de DRDoS. Uma listagem recente é a seguinte (fonte: Alerta de 17/01/2014 do US-CERT: http://www.us-cert.gov/ncas/alerts/TA14-017A): DNS , NTP ,SNMPv2 ,NetBIOS, SSDP, CharGEN, QOTD, BitTorrent, Kad, Quake, Steam

O número 2 da lista acima (NTP - Network Time Protocol) foi utilizado em um ataque de 400Gb/s DRDoS ocorrido esta semana, que está sendo considerado o maior do mundo.

Detalhes sobre o "maior ataque de Denial of Service da história" no blog da Cloudflare (obrigado ao Anchises pelo link): http://blog.cloudflare.com/technical-details-behind-a-400gbps-ntp-amplification-ddos-attack

Versões do server NTP do ntp.org anteriores a 4.2.7p26 estão vulneráveis e precisam ser corrigidas com urgência: http://support.ntp.org/bin/view/Main/SecurityNotice#DRDoS_Amplification_Attack_using

Advisory recente do US-CERT sobre ataques DDoS utilizando NTP para reflexão: http://www.us-cert.gov/ncas/alerts/TA14-013A

NTP Scanning Project - http://openntpproject.org/

O RIPE/NCC publicou recentemente um artigo do Jonh Christoff do Team Cymru (parceiro da Apura), chamado ""https://labs.ripe.net/Members/mirjam/ntp-reflections

Um relatório interessante sobre o assunto (e correlatos) foi publicado pela Arbor recentemente:

http://www.arbornetworks.com/resources/infrastructure-security-report (Só o infográfico mostrando o tamanho dos ataques em uma linha do tempo pode ser visto em: http://pages.arbornetworks.com/rs/arbor/images/AttackSize_final_white.pdf

[ Update - 28/04/2013 ]

Aproximadamente um mês depois dos ataques, o principal suspeito de orquestar os ataques foi preso na Espanha, enquanto viajava em uma van que servia de "escritório móvel". Trata-se de Olaf Kamphuis, holandês de 35 anos e se auto-entitulou "ministro das telecomunicações e relações exteriores da República de CyberBunker".

[ Post Original - 28/03/2013 ]

A "grande mídia" começou a cobrir com mais frequência incidentes relacionados à cibersegurança, e hoje várias fontes publicaram notícias sobre os efeitos de ataques que foram motivados pela briga entre duas empresas holandesas, a SpamHaus (que mantém listas para bloqueios de spam) e a CyberBunker (cb3rob) que hospeda vários spammers e possui como um de seus clientes a WikiLeaks.

- New York Times: Firm Is Accused of Sending Spam, and Fight Jams Internet

- BBC: Global internet slows after 'biggest attack in history'

- CNN: Massive cyberattack hits Internet users / What you need to know about the world’s biggest DDoS attack

- Washington Post: Ripple effects across Web as spam-blocking group Spamhaus hit by record-smashing cyberattack

Ataques Distribuídos de Negação de Serviço (Distributed Denial of Service - DDOS) são uma realidade - e um problema - na Internet há muito tempo. Eles ocorrem diariamente, mas geralmente não tem um efeito noticiável nas redes e computadores que não são alvos ou origem dos ataques distribuídos. O mais importante é antes de mais nada deixar claro que um ataque de negação de serviço não "invade" os computadores e redes afetados, mas impede que eles se comuniquem, tendo um efeito desastroso na disponibilidade de serviços online.

O ataque não foi o maior ataque já ocorrido na internet (entre outros exageros que foram publicados), mas por ser o maior DDOS já ocorrido, tem importância única e merece destaque. Um outro ponto importante a se cosiderar é que existe uma dificuldade significativa na atribuição de responsabilidade em ataques de negação de distribuídos, especialmente pelo volume de origens utilizadas (usualmente botnets ou farms de servidores em nuvem) e pela possibilidade de se forjar (spoofar) os endereços de origem em certos tipos de ataque (mais informações abaixo). Infelizmente nem todas as redes configuram adequadamente seus equipamentos para evitar este tipo de "falsificação" do endereço de origem.

Este tipo de ataque é também muito utilizado por hacktivistas para protestar contra empresas ou contra o governo (há inclusive uma tentativa de legalizar deste tipo de ataque como protesto nos Estados Unidos e na Inglaterra). Há também quem julgue que este tipo de ataque é uma forma de censura, por "calar" o inimigo à força.

As legislações de vários países consideram este tipo de ataque um crime, incluindo a nova legislação que cobre os chamados "crimes eletrônicos", que entrará em vigor na semana que vem em Brasil.

Lei n° 12.737 :

Art. 3o Os arts. 266 e 298 do Decreto-Lei no 2.848, de 7 de dezembro de 1940 - Código Penal, passam a vigorar com a seguinte redação:

“Interrupção ou perturbação de serviço telegráfico, telefônico, informático, telemático ou de informação de utilidade pública

Art. 266. ........................................................................

§ 1o Incorre na mesma pena quem interrompe serviço telemático ou de informação de utilidade pública, ou impede ou dificulta-lhe o restabelecimento.

§ 2o Aplicam-se as penas em dobro se o crime é cometido por ocasião de calamidade pública.” (NR)

Existem várias técnicas diferentes que podem ser utilizadas para efetuar um ataque do tipo DDOS, incluindo a utilização de Botnets (criadas ou alugadas), a utilização de "Booters" como no caso recente ataque ao site do BrianKrebs, a utilização de ferramentas com o consentimento do usuário para ataques de grupos (como o Hoic/Loic), entre outros. Entre todas elas, a mais eficiente foi a utilizada neste caso.

[ Ataques de Negação de Serviço Distribuídos utilizando Servidores DNS Recursivos Abertos ]

No caso em pauta (a briga entre duas empresas holandesas), de um lado temos a SpamHaus - responsável por lutar contra os spammers, através de blacklists utilizadas por grande parte dos servidores de email do mundo para evitar spams de redes reconhecidamente problemáticas, e de outro o CyberBunker (também conhecida como cb3rob)- empresa de hospedagem que é um paraíso para spammers e outros cibercriminosos - seus termos de uso só banem a pornografia infantil e o terrorismo, o resto vale!

Um ponto importante sobre a transnacionalidade deste tipo de problema (/incidente/crime) - no ataque em pauta, o principal suspeito (CyberBunker), ao ser perguntado sobre a investigação que está sendo feita por vários países que consideram o ataque ilegal, o porta voz da empresa disse que todos que efetuaram (não necessariamente quem planejou) os ataques não estão em países onde ataques de DDoS são ilegais - CyberBunker entrevistada (no final deste vídeo).

O ataque massivo de DDOS teve como o alvo o site da SpamHaus e se iniciou no dia 18 de março, mas nos dias subsequentes ele cresceu muito, a ponto de gerar lentidão na comunicação de algumas redes em diferentes lugares do mundo. Os ataques que inicialmente se direcionavam à SpamHaus (dia 19, 75Gbs) foram progredindo para seus fornecedores de conectividade (upstream providers) e chegaram até as redes que formam a infraestrutra de conectividade da internet (IX - internet exchange). Na imagem abaixo, divulgada pela CloudFlare, é visível o efeito do ataque no London Internet Exchange (também foram afetados os IX de Amsterdam, Frankfurt e Hong Kong. No pico do ataque o trhoughput foi de 300Gbps (300 Gigabytes por segundo).

"In the Spamhaus case, the attacker was sending requests for the DNS zone file for ripe.net to open DNS resolvers. The attacker spoofed the CloudFlare IPs we'd issued for Spamhaus as the source in their DNS requests. The open resolvers responded with DNS zone file, generating collectively approximately 75Gbps of attack traffic. The requests were likely approximately 36 bytes long (e.g. dig ANY ripe.net @X.X.X.X +edns=0 +bufsize=4096, where X.X.X.X is replaced with the IP address of an open DNS resolver) and the response was approximately 3,000 bytes, translating to a 100x amplification factor.

We recorded over 30,000 unique DNS resolvers involved in the attack. This translates to each open DNS resolver sending an average of 2.5Mbps, which is small enough to fly under the radar of most DNS resolvers. Because the attacker used a DNS amplification, the attacker only needed to control a botnet or cluster of servers to generate 750Mbps -- which is possible with a small sized botnet or a handful of AWS instances. It is worth repeating: open DNS resolvers are the scourge of the Internet and these attacks will become more common and large until service providers take serious efforts to close them."

Ou seja a CloudFlare - ao redirecionar os pacotes que tinham como endereço os IPs do alvo (SpamHaus) para múltiplos IPs espalhados em vários continentes, aliviou o efeito do ataque e permitiu uma melhor conectividade para as redes próximas ao alvo, mas (potencialmente) afetou as demais redes para onde o tráfego foi redirecionado. Isto normalmente nem é percebido para ataques menores, mas este ataque de 300Gbps, foi diferente.

Para o ataque foram utilizados 30.000 servidores DNS "open resolvers". Segundo o Open Resolver Project, já foram mapeados quase 27 milhões de servidores DNS open resolvers na Internet. Curiosamente, nas últimas 12 horas, o CyberBunker está indisponível mas o SpamHaus continua online.

Algumas fontes de notícias tem exagerado nos efeitos deste ataque à SpamHaus, aumentando sua importância para a internet como um todo - alguns estão o chamando de "bomba nuclear digital", entre outros exageros. De qualquer forma, se considerarmos que o último maior ataque DDoS foi de cerca de 10Gbps, é um ataque significativo, sim - e certamente efeitos colaterais foram sentidos.

Vale lembrar que ataques DDOS em servidores de DNS raiz já tiveram um efeito (este sim, devastador) por duas vezes na história da internet - em 2002 e 2007.

Um vídeo muito interessante sobre ataques de negação de serviço distribuídos utilizando amplificação de DNS foi feito pelo Team Cymru (também parceiro da Apura):

[ Mitigação / Defesa ]

Além dos serviços de mitigação comerciais existentes - O que mais podemos fazer antes de um ataque de negação de serviço para se preparar para ter resiliência durante a execução dele?

I - Cheat Sheet - Neste mês publicamos por aqui as Metodologias de Resposta a Incidentes publicadas pelo CERT da Société Générale, incluindo o "IRM-4 : Distributed Denial of Service" (PDF)

II - O pessoal da Whitehat Security publicou um "DDoS RunBook" (formato .docx) para auxiliar as empresas a se prepararem para este tipo de incidente de segurança, criando um plano de resposta. Se você faz parte de um time de segurança da informação ou CSIRT, recomendo.

III - RFC 5358- Preventing Use of Recursive Nameservers in Reflector Attacks

IV - US CERT - Alert (TA13-088A) DNS Amplification Attacks

V - Em 2007 eu tive a oportunidade de fazer sugestões e revisar um excelente documento produzido pelo CERT.BR, entitulado "Recomendações para Evitar o Abuso de Servidores DNS Recursivos Abertos". O documento foi atualizado esta semana devido aos ataques em pauta - vale a leitura.

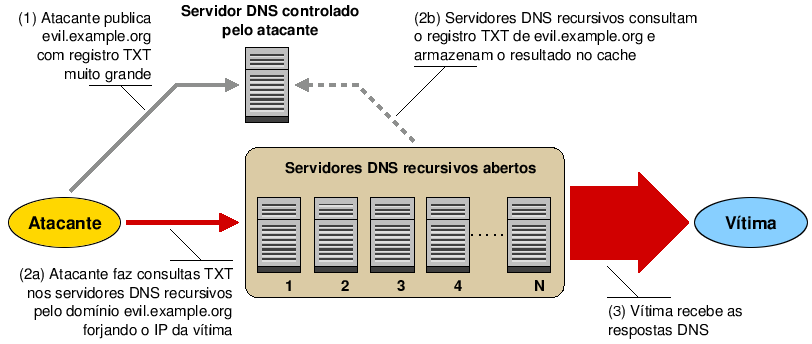

A descrição dos passos do ataque pode ser vista nos parágrafos e imagem abaixo:

"Uma das técnicas de DDoS utilizadas atualmente envolve a exploração de servidores DNS recursivos abertos, para gerar grandes quantidades de tráfego de resposta DNS para uma vítima cujo endereço IP está sendo forjado.

Um dos problemas fundamentais explorado nesses ataques é o fato do sistema de DNS utilizar UDP (Internet User Datagram Protocol) como protocolo principal de comunicação. Como este protocolo não requer o estabelecimento de uma sessão entre o cliente e o servidor e não possui métodos de autenticação, fica facilitada a ação de forjar a origem de uma consulta DNS.

1 - O atacante publica um registro muito grande, em geral TXT, em um servidor DNS sob seu controle (muitas vezes esse pode ser um servidor previamente comprometido pelo atacante).

2 - O atacante, de posse de uma lista de servidores DNS recursivos abertos, envia a estes servidores centenas ou milhares de consultas pelo registro publicado no passo 1, forjando o endereço IP da vítima, ou seja, colocando o endereço IP da vítima como endereço de origem da consulta (2a). Deste modo, o atacante faz com que as respostas sejam enviadas para a vítima e não para a máquina que fez as consultas. Na primeira consulta recebida por um servidor recursivo este vai buscar a resposta no servidor controlado pelo atacante (2b), nas demais consultas a resposta será enviada diretamente do cache do servidor recursivo aberto.

Em diversos casos documentados as consultas feitas à lista de servidores abertos foram realizadas por uma grande quantidade de bots, o que em geral aumenta ainda mais o volume de tráfego sendo enviado para a vítima.

3 - A vítima recebe as respostas DNS, que costumam gerar uma amplificação de aproximadamente 10 a 80 vezes o tráfego inicial de consultas, pois, para uma consulta média de aproximadamente 50 bytes, podem ser retornados cerca de 4.000 bytes de resposta para a vítima."

Para solucionar o problema dos servidores DNS recursivos abertos é necessário separar os servidores autoritativo e recursivo e atribuir políticas de acesso diferentes a cada um. Isto pode ser feito de duas maneiras:

Colocando os servidores DNS em computadores diferentes, com configurações e políticas de acesso diferentes; ou Utilizando o conceito de views (visões ou vistas) do BIND 9 (Berkeley Internet Name Domain versão 9).

Para a lista completa de sugestões de mitigação para servidores DNS (BIND9 e Microsoft DNS), veja as instruções técnicas diretamente o site do CERT.BR.

VI - Uma dica valiosa para empresas/órgãos preocupados em não participar deste tipo de ataque por possuir servidores mal configurados em suas redes é fornecida no documento do CERT.BR (I) . Trata-se do serviço disponibilizado pelo "DNS Factory" - http://dns.measurement-factory.com/cgi-bin/openresolverquery.pl, onde qualquer um pode solicitar que a lista dos Open Resolvers sobre sua responsabilidade sejam enviadas para os emails de contato (RFC 2142) das redes em questão. (Uma alternativa interessante ao DNS Factory é o DNSInspect).

VII - Dicas importantes de mitigação utilizando DNS rate limit podem ser vistas no site da CloudShield: "3 Ways to Use DNS Rate Limit Against DDoS Attacks"

VIII - A Radware publicou um "DDoS Survival Handbook" - muito útil também.

IX - O Team Cymru possui uma página sobre configuração segura de DNS e publicou um interessante documento sobre o histórico dos ataques de DDOS: http://www.team-cymru.com/ReadingRoom/Whitepapers/2010/ddos-basics.pdf

[ Outras leituras recomendadas sobre o tópico - além das já linkadas no post ]

Português:

Português:

- O ‘maior ataque cibernético’ e outro grande exagero da imprensa - excelente cobertura do assunto feita pelo Altieres, que me mandou a URL assim que publiquei o artigo - mais que recomendado)

- O maior ataque de todos os tempos... da última semana - ótimo post do Anchises sobre o assunto. (e update)

Espanhol:

Inglês:

- Chronology of a DDoS: SpamHaus (Cisco)

- When spammers go to war: Behind the Spamhaus DDoS (ArsTechnica)

- Q&A: Massive denial of service attack hits SpamHaus (LastWatchDog)

- Spamhaus DDoS Attacks Triple Size of Attacks on US Banks (ThreatPost)

- Spamhaus DDoS grows to Internet-threatening size (ArsTechnica)

- Distributed Denial of Service (DDoS) Attacks/tools (Dittrich)

- DDoS Attack Doesn't Spell Internet Doom: 7 Facts (InformationWeek)

- Looking at the SpamHouse DDoS from a BGP perspective (BGPMon)

Labels:

APURA,

cert.br,

cloudfare,

cloudflare,

cloudshield,

cyberbunker,

ddos,

dns,

drdos,

negação de serviço,

ntp,

spam,

spamhaus,

teamcymru,

us-cert

Tuesday, August 18, 2015

Configurando o Windows10 com preocupações de Segurança/Privacidade

Administradores e Usuários do novo Windows 10 perceberam que não é tão fácil impedir que o SO converse com a nave mãe: "Even when told not to, Windows 10 just can’t stop talking to Microsoft"

Para impedir a comunicação de computadores com o Windows com os endereços utilizados nos mecanismos de "Phone Home" Microsoft, bloqueie os seguintes hosts:

PS: o bloqueio/redirecionamento pode ser feito nos endpoints em "%windir%\system32\drivers\etc\hosts" ou no seu roteador de borda / DNS interno - ou em todos..

Outras preocupações a ser encaradas por administradores e usuários do Windows 10:

Windows Update Delivery Optimization: http://windows.microsoft.com/en-us/windows-10/windows-update-delivery-optimization-faq

WIFi Sense: http://windows.microsoft.com/en-gb/windows-10/wi-fi-sense-faq

PS: este post será atualizado frequentemente com novidades a respeito do assunto.

Para impedir a comunicação de computadores com o Windows com os endereços utilizados nos mecanismos de "Phone Home" Microsoft, bloqueie os seguintes hosts:

a.ads1.msn.com

a.ads2.msads.net

a.ads2.msn.com

a.rad.msn.com

a-0001.a-msedge.net

ac3.msn.com

ad.doubleclick.net

adnexus.net

adnxs.com

ads.msn.com

ads1.msads.net

ads1.msn.com

aidps.atdmt.com

aka-cdn-ns.adtech.de

apps.skype.com

az361816.vo.msecnd.net

az512334.vo.msecnd.net

b.ads1.msn.com

b.ads2.msads.net

b.rad.msn.com

bs.serving-sys.com

c.atdmt.com

c.msn.com

cdn.atdmt.com

cds26.ams9.msecn.net

choice.microsoft.com

choice.microsoft.com.nsatc.net

compatexchange.cloudapp.net

corp.sts.microsoft.com

corpext.msitadfs.glbdns2.microsoft.com

cs1.wpc.v0cdn.net

db3aqu.atdmt.com

df.telemetry.microsoft.com

diagnostics.support.microsoft.com

ec.atdmt.com

fe2.update.microsoft.com.akadns.net

feedback.microsoft-hohm.com

feedback.search.microsoft.com

feedback.windows.com

flex.msn.com

g.msn.com

h1.msn.com

h2.msn.com

i1.services.social.microsoft.com

i1.services.social.microsoft.com.nsatc.net

live.rads.msn.com

m.adnxs.com

m.hotmail.com

msftncsi.com

msntest.serving-sys.com

oca.telemetry.microsoft.com

oca.telemetry.microsoft.com.nsatc.net

pre.footprintpredict.com

preview.msn.com

preview.msn.com

pricelist.skype.com

rad.live.com

rad.msn.com

rad.msn.com

redir.metaservices.microsoft.com

reports.wes.df.telemetry.microsoft.com

s.gateway.messenger.live.com

secure.adnxs.com

secure.flashtalking.com

services.wes.df.telemetry.microsoft.com

settings-sandbox.data.microsoft.com

sls.update.microsoft.com.akadns.net

sO.2mdn.net

sqm.df.telemetry.microsoft.com

sqm.telemetry.microsoft.com

sqm.telemetry.microsoft.com.nsatc.net

static.2mdn.net

statsfe1.ws.microsoft.com

statsfe2.update.microsoft.com.akadns.net

statsfe2.ws.microsoft.com

survey.watson.microsoft.com

telecommand.telemetry.microsoft.com

telecommand.telemetry.microsoft.com.nsatc.net

telemetry.appex.bing.net

telemetry.appex.bing.net:443

telemetry.microsoft.com

telemetry.urs.microsoft.com

ui.skype.com

view.atdmt.com

vortex.data.microsoft.com

vortex-sandbox.data.microsoft.com

vortex-win.data.microsoft.com

watson.live.com

watson.microsoft.com

watson.ppe.telemetry.microsoft.com

watson.telemetry.microsoft.com

watson.telemetry.microsoft.com.nsatc.net

wes.df.telemetry.microsoft.com

www.msftncsi.com

PS: o bloqueio/redirecionamento pode ser feito nos endpoints em "%windir%\system32\drivers\etc\hosts" ou no seu roteador de borda / DNS interno - ou em todos..

Outras preocupações a ser encaradas por administradores e usuários do Windows 10:

Windows Update Delivery Optimization: http://windows.microsoft.com/en-us/windows-10/windows-update-delivery-optimization-faq

WIFi Sense: http://windows.microsoft.com/en-gb/windows-10/wi-fi-sense-faq

PS: este post será atualizado frequentemente com novidades a respeito do assunto.

Labels:

privacidade,

segurança,

Windows10

Friday, July 31, 2015

OPM Hack - é possível aprender com a dor dos outros?

Sobre o OPM HACK:

Se você é responsável pela segurança de sistemas que processam informações sensíveis e sua organização não possui pessoas treinadas, tecnologias modernas e processos adequados para identificar ataques, recomendo ver este vídeo, pois é melhor tentar aprender com o erro dos outros que ter que aprender tudo com o próprio..

Office of Personnel Management 2015 Breach Testimony:

Versão completa, com transcript:

http://www.c-span.org/video/?326593-1/hearing-office-personnel-management-data-breach

Thursday, June 18, 2015

Estratégia de Segurança da Informação e Comunicações e de Segurança Cibernética da Administração Pública Federal

A “Estratégia de Segurança da Informação e Comunicações e de Segurança Cibernética da Administração Pública Federal – 2015/2018" foi recentemente publicada pelo Gabinete de Segurança Institucional da Presidência da República.

"...aplica-se a todos os órgãos e entidades da APF, entrará em vigor na data de sua publicação no Diário Oficial da União e terá validade no quadriênio 2015-2018, sendo revisada, periodicamente, em consonância com as contribuições das instâncias de assessoramento e apoio à decisão do Modelo de Governança Sistêmica de SIC e de SegCiber da APF, buscando atender as demandas dos órgãos e entidades que integram o Sistema, em prol do alcance da visão de futuro desta Estratégia."

"...aplica-se a todos os órgãos e entidades da APF, entrará em vigor na data de sua publicação no Diário Oficial da União e terá validade no quadriênio 2015-2018, sendo revisada, periodicamente, em consonância com as contribuições das instâncias de assessoramento e apoio à decisão do Modelo de Governança Sistêmica de SIC e de SegCiber da APF, buscando atender as demandas dos órgãos e entidades que integram o Sistema, em prol do alcance da visão de futuro desta Estratégia."

Labels:

dsic,

estratégia,

gsi,

segurança

Friday, April 10, 2015

Ataque Cibernético a TV Francesa TV5Monde

O Estado Islâmico (ISIS) reinvindicou a autoria de um ataque ocorrido ontem pela rede de TV "TV5Monde". O resultado foi a interrupção da transmissão da TV, além da retirada do ar do site e páginas de mídias sociais (Facebook, Twitter). Os atacantes também publicaram / "vazaram" documentos obtidos das redes impactadas pelo ataque.

Hoje algumas informações sobre o ataque começam a surgir em sites especializados em tecnologia, na França:

http://www.lemondeinformatique.fr/actualites/lire-les-dessous-de-la-cyberattaque-contre-tv5-monde-60798.html

Pelo descrito neste artigo:

1) Houve um contato inicial com um jornalista da rede interna da TV, através de Skype, e foram usadas as técnicas conhecidas de identificação de endereço IP interno / externo "Skype resolver" - exemplo: http://skypegrab.net/resolver.php

2) Após isto foram passadas URLs especialmente criadas para exploração de vulnerabilidades Java (Drive-By-Download) - não se sabe ainda se foi utilizado um "Exploit-Kit" ou criada uma página especial com as informações obtidas com a ação descrita no item "1"

3) o ataque descrito em "2" introduziu um worm em VBscript que tinha por objetivo encontrar os servidores responsáveis pela transmissão de programas de TV.

4) Os IPs que originaram os ataques são do Iraque e Algéria.

Outras fontes citam também passwords de fácil adivinhação / quebra como uma das causas que facilitaram os ataques:

"We learn in an interview with an official of the Russian computer that the security password of the main server hosting the websites and TV5monde’s data that the chain was “azerty12345.”" < lembrando que os teclados na França começam com "azerty" em vez de "qwerty"..

http://estpresse.com/tv5-monde-hacking-the-main-password/?lang=en

Parece realmente que eles não são muito cuidadosos com senhas:

"Hacked French network exposed its own passwords during TV interview"

Hoje algumas informações sobre o ataque começam a surgir em sites especializados em tecnologia, na França:

http://www.lemondeinformatique.fr/actualites/lire-les-dessous-de-la-cyberattaque-contre-tv5-monde-60798.html

Pelo descrito neste artigo:

1) Houve um contato inicial com um jornalista da rede interna da TV, através de Skype, e foram usadas as técnicas conhecidas de identificação de endereço IP interno / externo "Skype resolver" - exemplo: http://skypegrab.net/resolver.php

2) Após isto foram passadas URLs especialmente criadas para exploração de vulnerabilidades Java (Drive-By-Download) - não se sabe ainda se foi utilizado um "Exploit-Kit" ou criada uma página especial com as informações obtidas com a ação descrita no item "1"

3) o ataque descrito em "2" introduziu um worm em VBscript que tinha por objetivo encontrar os servidores responsáveis pela transmissão de programas de TV.

4) Os IPs que originaram os ataques são do Iraque e Algéria.

Outras fontes citam também passwords de fácil adivinhação / quebra como uma das causas que facilitaram os ataques:

"We learn in an interview with an official of the Russian computer that the security password of the main server hosting the websites and TV5monde’s data that the chain was “azerty12345.”" < lembrando que os teclados na França começam com "azerty" em vez de "qwerty"..

http://estpresse.com/tv5-monde-hacking-the-main-password/?lang=en

Parece realmente que eles não são muito cuidadosos com senhas:

"Hacked French network exposed its own passwords during TV interview"

http://arstechnica.com/security/2015/04/hacked-french-network-exposed-its-own-passwords-during-tv-interview/

PS: Estarei atualizando este post conforme novidades surjam novidades sobre o ataque.

PS: Estarei atualizando este post conforme novidades surjam novidades sobre o ataque.

Thursday, March 19, 2015

Online Security Tools (Malware, Sandboxes, Hash Checking, Cracking, DNSBL, SSL, BGP)

Online Security Tools (Malware, Sandboxes, Hash Checking, Cracking, DNSBL, SSL, BGP)

[ Last Update: 03/19/2015]

Some readers and friends convinced me recently to start posting some articles in english as well - to reach a wider audience. Lets start with a quick post containing a list of very useful online security tools. The services are very useful for incident responders, forensicators and security information practitioners. Enjoy:

Multiple AV Analysis:

http://www.virustotal.com

http://virusscan.jotti.org

http://virscan.org

http://scanner.novirusthanks.org

Sandboxes:

http://camas.comodo.com

http://www.threattracksecurity.com/resources/sandbox-malware-analysis.aspx

http://urlquery.net/

http://malwr.com

http://anubis.iseclab.org

http://mwanalysis.com

http://www.norman.com

http://www.sunbeltsoftware.com

http://www.threatexpert.com

PE File Analyzer:

http://pev.sf.net.

Document Analysis:

https://malwaretracker.com/doc.php

http://www.joedoc.org

https://www.vicheck.ca

http://wepawet.iseclab.org

http://jsunpack.jeek.org

http://www.adopstools.com/ (flash)

https://blog.honeynet.org.my/gallus/upload/about

WhiteLists/BlackLists Hash Checking:

http://fileadvisor.bit9.com

https://hash.cymru.com

http://isc.sans.edu/tools/hashsearch.html

http://bin-test.shadowserver.org

http://isc.sans.edu/tools/hashsearch.html

http://www.team-cymru.org/Services/MHR/

http://www.nsrl.nist.gov/

http://www.bit9.com/products/bit9-global-software-registry.php

https://www.owasp.org/index.php/OWASP_File_Hash_Repository

Cracking for WPA/WPA2, LM e NTLM:

https://www.cloudcracker.com

Other Hash Crackers Online (MD5,SHA1&256,LM,NTLM,MySQL):

http://www.objectif-securite.ch/

http://md5.thekaine.de/

http://hashcrack.ath.cx/onlinehashcrackers.htm

Multiple DNSBL Checking (Spam):

http://multirbl.valli.org

http://mxtoolbox.com

Network captures Analysis:

http://cloudshark.org

http://pcapr.net

SSL Testing:

https://www.ssllabs.com/ssldb/

http://www.serversniff.net/content.php?do=ssl

IPs/URLs Analysis:

http://trasir.com/

http://www.ipvoid.com

http://www.urlvoid.com

http://www.google.com/safebrowsing/diagnostic?site=example.com

http://www.unmaskparasites.com

http://www.hackerfantastic.com

Autonomous Systems and BGP Monitoring:

http://bgpmon.net

http://cyclops.cs.ucla.edu

http://maliciousnetworks.org

Subscribe to:

Posts (Atom)

Labels

forense

(50)

resposta a incidentes

(40)

segurança em profundidade

(27)

vulnerabilidade

(27)

treinamento

(22)

cyberwar

(18)

conferência

(16)

forense de memória

(15)

hackers

(15)

malware

(15)

blogs

(14)

windows

(13)

ddos

(12)

vazamento de informações

(12)

china

(11)

criptografia

(11)

dns

(11)

exploit

(11)

google

(11)

microsoft

(11)

ferramenta

(10)

memoria

(10)

botnet

(9)

csirt

(9)

forense de disco

(9)

forense de rede

(9)

ftk

(9)

legislação

(9)

phishing

(9)

0-day

(8)

NIST

(8)

accessdata

(8)

encase

(8)

evento

(8)

ferramentas

(8)

kaspersky

(8)

linux

(8)

negação de serviço

(8)

netwitness

(8)

sans

(8)

volatility

(8)

cert.br

(7)

correlacionamento

(7)

desafios

(7)

forense corporativa

(7)

internet explorer

(7)

livros

(7)

pageviews

(7)

pci

(7)

twitter

(7)

usa

(7)

APURA

(6)

Guidance Software

(6)

espionagem industrial

(6)

governo

(6)

iccyber

(6)

metasploit

(6)

monitoração

(6)

privacidade

(6)

skype

(6)

techbiz

(6)

0day

(5)

CDCiber

(5)

blackhat

(5)

brasil

(5)

dlp

(5)

falha

(5)

fbi

(5)

ids

(5)

inteligencia

(5)

java

(5)

memoryze

(5)

modelagem de ameaças

(5)

métricas

(5)

nsa

(5)

patch

(5)

pdf

(5)

policia federal

(5)

python

(5)

registry

(5)

richard bejtlich

(5)

rsa

(5)

segurança

(5)

segurança de rede

(5)

siem

(5)

CyberCrime

(4)

Enscript

(4)

adobe reader

(4)

algoritmo

(4)

android

(4)

anti-forense

(4)

anti-virus

(4)

arcsight

(4)

auditoria

(4)

backdoor

(4)

backtrack

(4)

campus party

(4)

ccc

(4)

certificação digital

(4)

ciberespionagem

(4)

defacement

(4)

drive-by

(4)

estatísticas

(4)

exploit kit

(4)

firefox

(4)

fud

(4)

gsi

(4)

mandiant

(4)

md5

(4)

online

(4)

pentest

(4)

programação

(4)

safe browsing

(4)

sandbox

(4)

slowloris

(4)

ssl

(4)

storm worm

(4)

stuxnet

(4)

trojan

(4)

wikileaks

(4)

windows7

(4)

.gov

(3)

ameaça

(3)

blackberry

(3)

ceic

(3)

chrome

(3)

ciberguerra

(3)

cloud

(3)

conscientização

(3)

crackers

(3)

cymru

(3)

dan geer

(3)

defesa

(3)

dsic

(3)

engenharia social

(3)

enisa

(3)

evidence

(3)

fast flux

(3)

forense digital

(3)

hardware

(3)

htcia

(3)

https

(3)

imperva

(3)

intel

(3)

ips

(3)

live cd

(3)

logs

(3)

man in the middle

(3)

networkminer

(3)

perícia digital

(3)

processo

(3)

ransomware

(3)

registro

(3)

reportagem

(3)

revista

(3)

risco

(3)

secunia

(3)

shodan

(3)

sox

(3)

sql injection

(3)

tools

(3)

truecrypt

(3)

verizon

(3)

virus

(3)

vista

(3)

voip

(3)

worm

(3)

.mil

(2)

BSIMM

(2)

Encase Enterprise

(2)

JDFSL

(2)

TPM

(2)

Virustotal

(2)

XSS

(2)

adobe flash

(2)

aduc

(2)

amazon

(2)

apache

(2)

apple

(2)

autenticação

(2)

bloqueador de escrita

(2)

breno silva

(2)

bruce schneier

(2)

bundestrojaner

(2)

cache poisoning

(2)

caine

(2)

carders

(2)

carnegie mellon

(2)

carolina dieckmann

(2)

carving

(2)

censura

(2)

cipav

(2)

cofee

(2)

coldboot

(2)

comodogate

(2)

conficker

(2)

consciência situacional

(2)

cooperação

(2)

core

(2)

cucko´s egg

(2)

cuda

(2)

cyberwarfare

(2)

database security

(2)

digital intelligence

(2)

direito digital

(2)

dnschanger

(2)

dpf

(2)

engenharia elétrica

(2)

engenharia reversa

(2)

etir

(2)

expressões regulares

(2)

f-response

(2)

finfisher

(2)

fingerprinting

(2)

firmware

(2)

flash

(2)

fraude

(2)

ftkimager

(2)

full disclosure

(2)

fuzzy

(2)

gsm

(2)

hacktivismo

(2)

hbgary

(2)

heap spray

(2)

iOS

(2)

immunity

(2)

impacto

(2)

insecure magazine

(2)

insiders

(2)

interceptação

(2)

iphone

(2)

irc

(2)

irã

(2)

jaquith

(2)

loic

(2)

mac

(2)

mastercard

(2)

mestrado

(2)

mobile

(2)

ms08-067

(2)

openioc

(2)

openssl

(2)

otan

(2)

palantir

(2)

paypal

(2)

pcap

(2)

pdgmail

(2)

portugal

(2)

presidência

(2)

prisão

(2)

proxies

(2)

ptfinder

(2)

rbn

(2)

recompensa

(2)

recuperação

(2)

regripper

(2)

relatório

(2)

resumo

(2)

rio de janeiro

(2)

ross anderson

(2)

russia

(2)

securid

(2)

segurança por obscuridade

(2)

shell

(2)

sift

(2)

snort

(2)

snowden

(2)

sony

(2)

sorteio

(2)

spam

(2)

spoofing

(2)

spyeye

(2)

sql

(2)

ssd

(2)

stealth

(2)

suricata

(2)

sysinternals

(2)

tecnologia

(2)

trend micro

(2)

unb

(2)

usb

(2)

virtualização

(2)

visa

(2)

vulnerability

(2)

waf

(2)

winen

(2)

wireless

(2)

wpa

(2)

wpa2

(2)

xry

(2)

zeus

(2)

.edu

(1)

.pac

(1)

3g

(1)

ABNT

(1)

AR-Drone

(1)

AppleGate

(1)

Asterisk

(1)

Audit Viewer

(1)

BIOS

(1)

CCDCOE

(1)

CEF

(1)

CERT

(1)

CSI Cyber

(1)

CarbonBlack

(1)

Craig Wright

(1)

DC3

(1)

Diginotar

(1)

Dilma

(1)

DoD

(1)

Equation

(1)

FACE

(1)

FRED

(1)

Facebook

(1)

Fred Cohen

(1)

GPU

(1)

Gene Spafford

(1)

HP

(1)

ICOFCS

(1)

ICS

(1)

IDMEF

(1)

IJDCF

(1)

IJDE

(1)

IJOFCS

(1)

INFOSEG

(1)

IODEF

(1)

IPv6

(1)

ISIS

(1)

ISO

(1)

MAEC

(1)

MCT

(1)

MMEF

(1)

Michael Cloppert

(1)

Ministério da Defesa

(1)

Netwtiness

(1)

OVAL

(1)

PL84/99

(1)

RH2.5

(1)

RNP

(1)

SDDFJ

(1)

SbSeg

(1)

Seccubus

(1)

Stratfor

(1)

TED

(1)

TJX

(1)

TV5

(1)

TV5Monde

(1)

Tallinn

(1)

USCyberPatriot

(1)

USSTRATCOM

(1)

VERIS

(1)

VRT

(1)

WPS

(1)

WiPhire

(1)

Wifi Protected Setup

(1)

Windows10

(1)

XMLHttpRequest

(1)

YARA

(1)

a5/1

(1)

a5/3

(1)

active defense

(1)

adeona

(1)

adhd

(1)

aes

(1)

afflib

(1)

akamai

(1)

alemanha

(1)

ambev

(1)

angler

(1)

anti-theft

(1)

antisec

(1)

anubisnetworks

(1)

apt

(1)

apwg

(1)

aquisição

(1)

arbor

(1)

armoring

(1)

artefatos

(1)

artillery

(1)

asprox

(1)

assinaturas

(1)

atenção seletiva

(1)

attack

(1)

aurora

(1)

australia

(1)

autonomous systems

(1)

avg

(1)

avi rubin

(1)

avware

(1)

awards

(1)

baixaki

(1)

bash

(1)

bbc

(1)

bear trap

(1)

belkasoft

(1)

bgp

(1)

birthday attack

(1)

bitlocker

(1)

black tulip

(1)

blackhat seo

(1)

blacklist

(1)

blind sql injection

(1)

bluepex

(1)

bluepill

(1)

breaking point

(1)

bug

(1)

bulk_extractor

(1)

byod

(1)

c2c

(1)

capacidade

(1)

carbon black

(1)

careto

(1)

carnivore

(1)

cartão de crédito

(1)

cbs

(1)

cellebrite

(1)

celular

(1)

centera

(1)

cerberus

(1)

certificações

(1)

cheat sheet

(1)

chip

(1)

chris paget

(1)

chromium

(1)

citrix

(1)

clean pipe

(1)

cliff stoll

(1)

cloudfare

(1)

cloudflare

(1)

cloudshield

(1)

cnasi

(1)

cnet

(1)

cnn

(1)

codenomicon

(1)

coleta

(1)

comodo

(1)

comodobr

(1)

compliance

(1)

comsic

(1)

convenção de budapeste

(1)

convergence

(1)

copa do mundo

(1)

coreia do norte

(1)

corey johnson

(1)

cpbr

(1)

crime na rede

(1)

crise

(1)

cristine hoepers

(1)

cuckoo

(1)

cyberattack

(1)

cyberbunker

(1)

daemonlogger

(1)

dam

(1)

dancho danchev

(1)

darkmarket

(1)

dcom

(1)

decaf

(1)

decaf v2

(1)

decloack

(1)

deepweb

(1)

defcon

(1)

deutche telekom

(1)

dfrws

(1)

digitask

(1)

dimmit

(1)

diário oficial

(1)

dnsbl

(1)

dnssec

(1)

dou

(1)

downadup

(1)

drdos

(1)

drwxr

(1)

dsd

(1)

dumpcap

(1)

dumpit

(1)

duqu

(1)

e-evidence

(1)

ediscovery

(1)

eff

(1)

elcomsoft

(1)

emc

(1)

emprego

(1)

energia

(1)

enigma

(1)

entrevista

(1)

escola nacional de defesa cibernetica

(1)

eset

(1)

esteganografia

(1)

estonia

(1)

estratégia

(1)

etld

(1)

europa

(1)

eventos

(1)

evil maid

(1)

evilgrade

(1)

exercito

(1)

exploit-db

(1)

exportação

(1)

extorsão

(1)

f-secure

(1)

falso positivo

(1)

fantastico

(1)

fatal error

(1)

fecomercio

(1)

fernando carbone

(1)

ff4

(1)

finlândia

(1)

flame

(1)

flexispy

(1)

foremost

(1)

forense de vídeo

(1)

forensic focus

(1)

forensic magazine

(1)

forensics

(1)

forensics.wiki.br

(1)

forensicswiki

(1)

força bruta

(1)

frança

(1)

full disk encryption

(1)

g1

(1)

gauss

(1)

gcih

(1)

ghostnet

(1)

globo

(1)

gmail

(1)

gpcode

(1)

gpl

(1)

gps

(1)

grampo

(1)

guardium

(1)

guerra

(1)

guilherme venere

(1)

hack

(1)

hackerazzi

(1)

hackingteam

(1)

hakin9

(1)

hardening

(1)

harlan carvey

(1)

hash

(1)

helix

(1)

hitler

(1)

holanda

(1)

honeynet

(1)

honeypot

(1)

hope

(1)

hosts

(1)

hotmail

(1)

httpry

(1)

iPhoneTracker

(1)

idefense

(1)

ig

(1)

impressoras

(1)

india

(1)

info exame

(1)

insecure maganize

(1)

intenção

(1)

interpol

(1)

interview

(1)

into the boxes

(1)

investimento

(1)

ioerror

(1)

iphone forensics

(1)

ironport

(1)

isc2

(1)

israel

(1)

j2ee

(1)

jacomo dimmit

(1)

jailbreak

(1)

javascript

(1)

jesse kornblum

(1)

jotti

(1)

junho 2008

(1)

kaminsky

(1)

kasumi

(1)

kgb

(1)

kits

(1)

klaus steding-jessen

(1)

kntools

(1)

kraken

(1)

langner

(1)

lime

(1)

limites

(1)

lista

(1)

lm

(1)

locaweb

(1)

lockheed martin

(1)

lynis

(1)

lógica

(1)

mac memory reader

(1)

mac memoryze

(1)

macosx

(1)

magic lantern

(1)

map

(1)

marcapasso

(1)

marcelo caiado

(1)

marcos ferrari

(1)

mawlare

(1)

mbr

(1)

mcafee

(1)

mcgraw

(1)

memscript

(1)

metasploitable

(1)

mindmap

(1)

mit

(1)

mitigação

(1)

mitm

(1)

moonsols

(1)

moxie

(1)

mrtg

(1)

ms08-033

(1)

nac

(1)

nessus

(1)

netcontinuum

(1)

netflow

(1)

networking

(1)

ngrep

(1)

nit

(1)

nmap

(1)

norma

(1)

norse

(1)

notebook

(1)

ntlm

(1)

ntop

(1)

ntp

(1)

nuclear

(1)

obama

(1)

oi

(1)

oisf

(1)

oiss

(1)

olimpiadas

(1)

openbts

(1)

openvas

(1)

opm

(1)

oportunidade

(1)

oracle

(1)

orkut

(1)

otp

(1)

owasp

(1)

packers

(1)

panda

(1)

pattern matching

(1)

payback

(1)

pcre

(1)

pedofilia

(1)

pentesting

(1)

perforce

(1)

pericia

(1)

perl

(1)

perícia

(1)

pfsense

(1)

pgp disk

(1)

phonecrypt

(1)

pki

(1)

ploks

(1)

poisoning attack

(1)

policia civil

(1)

polypack

(1)

port knocking

(1)

português

(1)

post-mortem

(1)

postgres

(1)

powershell

(1)

prefeitura

(1)

premiação

(1)

preparação

(1)

princeton

(1)

provedores

(1)

ps3

(1)

psn

(1)

psyb0t

(1)

pushpin

(1)

pwn2own

(1)

pymail

(1)

quebra de sigilo

(1)

r2d2

(1)

rainbow tables

(1)

rar

(1)

realengo

(1)

reação

(1)

record

(1)

referência

(1)

regex

(1)

registry viewer

(1)

regulamentação

(1)

remnux

(1)

renato maia

(1)

renault

(1)

replay

(1)

reversing labs

(1)

roi

(1)

rootkit

(1)

router

(1)

rpc

(1)

ruby

(1)

sanitização

(1)

santoku

(1)

sc magazine

(1)

scada

(1)

scanner

(1)

scm

(1)

secerno

(1)

second life

(1)

security

(1)

securityonion

(1)

senasic

(1)

sentrigo

(1)

sep

(1)

sequestro de dados

(1)

sha1

(1)

shadowserver

(1)

shmoocon

(1)

siemens

(1)

sites

(1)

skorobogatov

(1)

slideshare

(1)

smartcard

(1)

snapcell

(1)

software

(1)

sotirov

(1)

sp

(1)

spamhaus

(1)

spidertrap

(1)

squid

(1)

sri

(1)

ssdeep

(1)

sseguranca

(1)

sslstrip

(1)

sting

(1)

stj

(1)

street view

(1)

sucuri

(1)

superinteressante

(1)

são paulo

(1)

takedown

(1)

teamcymru

(1)

technosecurity

(1)

telefônica

(1)

terra

(1)

terrorismo

(1)

timeline

(1)

tizor

(1)

tls

(1)

token

(1)

topcell gsm

(1)

tresor

(1)

trustwave

(1)

tse

(1)

turquia

(1)

txtBBSpy

(1)

umass

(1)

unix

(1)

urna eletrônica

(1)

us-cert

(1)

usenix

(1)

userassist

(1)

vazamentos

(1)

venda de senhas

(1)

venere

(1)

verdasys

(1)

verisign

(1)

videntifier

(1)

visualização

(1)

visualize

(1)

vivo

(1)

vm

(1)

votação

(1)

wargaming

(1)

wasc

(1)

web 2.0

(1)

weblabyrinth

(1)

websense

(1)

whitelisting

(1)

whois

(1)

wigle

(1)

win32dd

(1)

winacq

(1)

windbg

(1)

windd

(1)

winifixer

(1)

wipe

(1)

wired

(1)

wireshark

(1)

wlan

(1)

wordpress

(1)

wrf

(1)

xerxes

(1)

xp

(1)

zdi

(1)

zlob

(1)